이 문서는 가리사니 개발자 포럼에 올렸던 글의 백업 파일입니다. 오래된 문서가 많아 현재 상황과 맞지 않을 수 있습니다.

지난 글들에선 클라우드 플레어에 대해서 알아보았습니다.

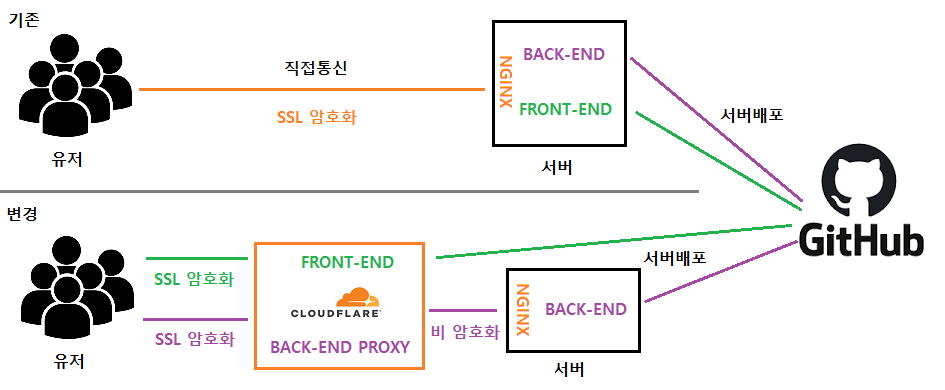

현재 운영하고 있는 3개의 사이트는 아래와 같이 진행되었습니다.

| 사로 | 가리사니 | 애니시아 |

|---|---|---|

| 완료 | 완료 | test서버 완료, 서드파티 유예기간 4월 1일까지. |

문제

잘 된 것 같지만 여기서 한 가지 문제가 발생합니다.

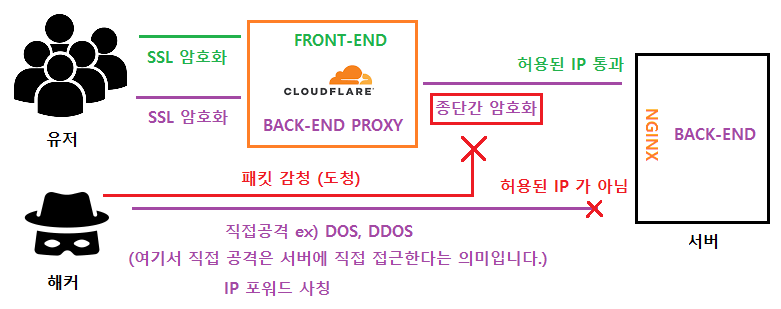

서버 <-> 클라우드 플레어 : 이 부분이 공격에 노출되게 됩니다. 물론 직접 공격은 이전에도 가능했던 부분입니다.

종단간 암호화

일반적으로 신경 쓰지 않아도 될 정도로 문제가 되진 않습니다. WIFI 처럼 무선망이 암호화 되지 않은 경우는 공중에 날아다니는 패킷을 해커들이 캐치 할 수 잇지만. 유선으로 연결된 영역은 직접 물리적 장치에 접근해서 신호를 복사해서 감청해야 하는데... 사실상 어렵습니다.

- 영화처럼 건물안에 침입하면 가능하긴 할 것 같습니다... (아니면 땅을 파서 묻혀있는.. 통신선...) 그래서 이 부분은 보통 정부등이 통신사에 명령해서 통신사 라우터에서 패킷을 긁어서 제공한다 이런 설정이 붙는데.... 정부에서는 직접 서비스 업체에 문의하는 쪽이 빠를 겁니다..

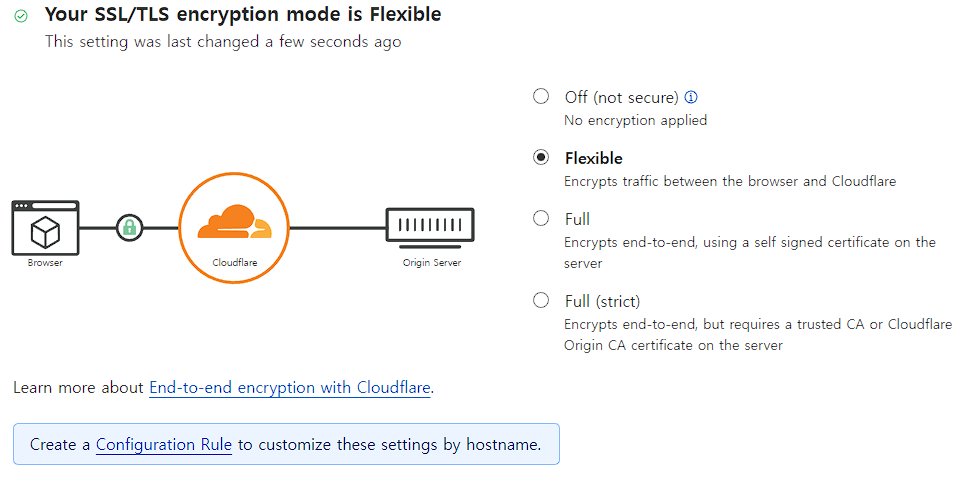

클라우드 플레어 웹사이트 관리에서 SSL/TLS 에 가면 다음과 같은 메뉴가 나옵니다.

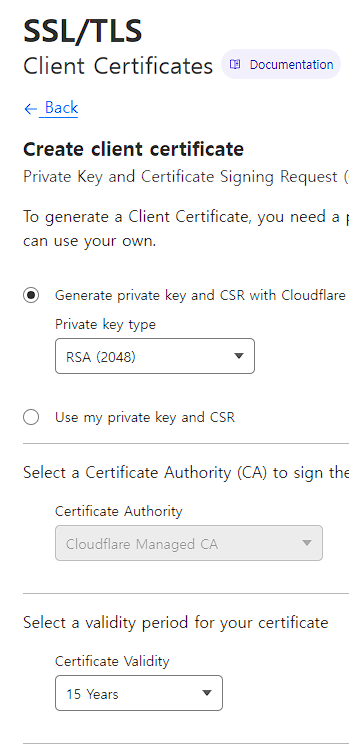

full 이상으로 설정해 준 뒤 Client Certificates 에서 15년 짜리를 발급 받은 뒤 게이트 httpd 에 적용해 주시면 됩니다. 15년 안에 한번씩 새로 갱신해 주셔야 합니다. (누군가 까먹고 15년이 지나면....)

IP 화이트 리스트

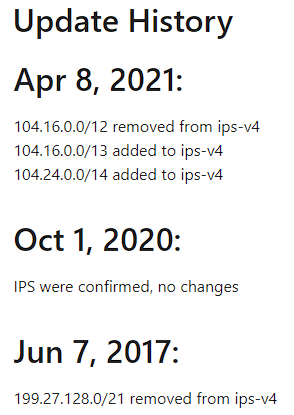

IP 리스트

https://www.cloudflare.com/ips/

2~3년에 한번정도 IP 업데이트가 있는데. 실사용 얼마 전에 고지해주는지는 알 수 없는 것 같습니다.

자동화를 위한 단순 text 링크도 존재합니다.

이렇게 나온 IP를 라우터/게이트웨이 혹은 httpd에 적용하면 아래와 같이 직접 접근도 방어 할 수 있습니다. 또한 직접 접근을 방어함으로써 x-forwarded-for (IP 포워드)기능을 이용해서 IP를 조작하는 것을 막을 수 있습니다.

- https://en.wikipedia.org/wiki/X-Forwarded-For

- X-Forwarded-For는 사실상 필수기능.... (단일 서버가 바로 외부로 연결된 형태가 아니면...)

물론 리스트관리를 소홀히 관리하면 어느 날 갑자기 서버 접속이 되지 않을 수 있습니다.